双混合PQC算法双端支持,意义重大2025年12月15日

零信浏览器于12月12日发布了支持商用密码和后量子密码混合算法-SM2MLKEM768的更新版本-V2601,这事距离11月14日国际组织IANA (互联网号码分配机构)正式为SM2MLKEM768分配了TLS支持组算法编号-4590不到一个月时间,零信技术就实现了全线产品支持。而这事距离10月11日零信浏览器发布支持ECC算法和后量子密码混合算法-X25519MLKEM768也就两个月时间,零信浏览器和零信HTTPS加密自动化网关就实现了双产品双支持双国际标准后量子密码混合算法:X25519MLKEM768和SM2MLKEM768,这充分展现了零信技术非凡的尖端密码产品研发实力,这是我国量子科技的国之大器产品。本文好好讲讲这件大事。

一、 PQC迁移国际方案是普及应用X25519MLKEM768混合算法

根据Cloudflare雷达发布的统计数据,截止到今天,全球互联网流量中已有51%流量实现了后量子密码HTTPS加密,证明全球业界正在快速应用混合PQC算法解决已经存在的“先收集后解密”安全威胁,确保了这些流量数据在现在和量子时代的持续安全。这个快速应用方案采用的技术是基于传统ECC/RSA算法SSL证书实现密钥封装混合算法X25519MLKEM768,这是传统密码算法X25519和后量子密码算法MLKEM768的混合算法,X25519确保当前兼容和速度,MLKEM768则是抵抗量子攻击。

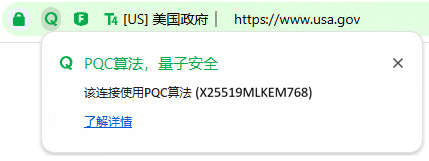

用户可以通过浏览器的开发者工具查看正在访问的网站是否已经支持X25519MLKEM768,当然也可以直接使用零信浏览器查看地址栏是否显示 Q 标识,点击“Q”标识,会提示“PQC算法,量子安全”,并且会显示PQC混合算法为X25519MLKEM768。

这个混合算法PQC技术落地方面进展非常迅速:2024年11月12日,谷歌Chrome 131版本正式支持在TLS 1.3协议中使用混合后量子密码算法X25519MLKEM768,微软Edge浏览器、苹果Safari浏览器和火狐浏览器都陆续支持。2025年3月17日,Cloudflare宣布为所有CDN用户免费升级支持混合PQC算法;2025年4月8日,OpenSSL 3.5.0原生支持三项PQC算法标准。2025年8月开始,美国政府网站及多项政务服务系统、互联网关键基础设施(如重要互联网服务、网银系统)已陆续使用X25519MLKEM768启用后量子密码HTTPS加密。欧洲国家也纷纷启用,G20国家中已有7个国家门户网站启用,包括:美国、英国、法国、日本、澳大利亚、沙特阿拉伯、阿根廷,欧美著名大学如牛津、剑桥、伯克利等也已启用。

二、 现阶段PQC迁移中国方案是普及应用SM2MLKEM768混合算法

我国在后量子密码HTTPS加密这块起步较晚,目前没有一个政府网站和政务系统启用了PQC混合算法HTTPS加密,没有一个银行网站和网银系统启用,只有几个高校官网如清华已启用国际方案X25519MLKEM768。这也许与我国还没有自己的后量子密码算法有关,也与后量子密码迁移的重要性宣传不够有关,这就是笔者已经连续发布了十几篇后量子密码HTTPS加密相关文章的主要原因。

其实,我国密码业界早就行动起来了,不仅密码学会已经召开过多次后量子密码相关的学术会议,最关键的是产业界已经拿出了实际行动,主要有四件大事:

- 铜锁密码开源社区早在2025年1月起草了《用于TLS 1.3的混合后量子密钥交换协议SM2-ML-KEM》的RFC草案,并2025年7月实现铜锁SSL开源项目支持SM2MLKEM768混合后量子密码算法,这是里程碑的工作。

- 零信浏览器从2025年4月开始开发支持后量子密码混合算法,于2025年10月发布了137版本,全球率先实现同时支持商用密码SM2算法和后量子密码混合算法X25519MLKEM768,并创新地在地址栏加密锁标识后增加显示后量子密码标识“Q”,让用户一眼就能知道网站是否支持后量子密码。

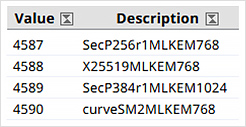

- 零信浏览器于2025年10月联合铜锁密码开源社区向国际组织IANA (互联网号码分配机构)申请为SM2MLKEM768算法分配了TLS支持组编号,此申请于2025年11月14日正式批准获得编号-4590,标志着我国密码研究团队推出的商用密码算法和后量子密码算法混合协议获得了权威的国际标准组织认可,正式成为国际标准TLS协议组的四个后量子密码混合协议之一。

- 2025年12月12日,零信浏览器和零信HTTPS加密自动化网关全球独家率先正式发布升级版本支持SM2MLKEM768算法实现后量子密码HTTPS加密。

至此,我国就真正有了可落地应用的、同时支持实现商用密码SM2算法和后量子密码算法MLKEM768的完整产品线,可用于我国关键信息基础设施系统急需的商密HTTPS加密改造和后量子密码迁移。这是我国现阶段PQC迁移HTTPS加密的最佳方案,待后续国产后量子密码算法正式发布后只需升级算法就可以实现最终PQC迁移方案-SM2算法和国产后量子密码算法混合算法。

三、 零信技术全球率先同时支持两个国际标准PQC混合算法

零信技术本次发布的两个产品更新是:零信浏览器在已经支持X25519MLKEM768的基础上升级支持SM2MLKEM768,零信HTTPS加密自动化网关也同步升级支持,这是全球唯一同时支持IANA批准的四个后量子密码混合算法之两个算法的产品和厂商。

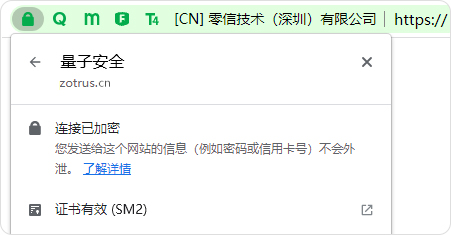

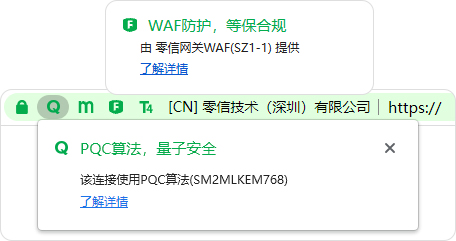

用户使用零信浏览器访问零信技术官网,点击加密锁标识,会显示SSL证书是SM2算法的国密SSL证书,提示“量子安全”,如下左图所示。点击后量子密码“Q”标识,会显示“PQC算法,量子安全”,同时显示“该连接使用PQC算法(SM2MLKEM768)”,如下右图所示。

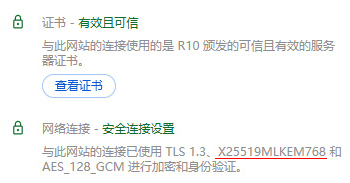

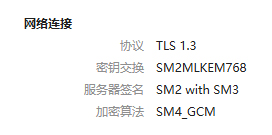

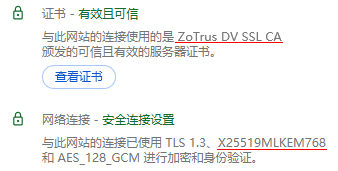

用户还可以使用零信浏览器的开发者工具查看SSL证书信息和网络连接信息,如下左图所示,网络安全连接采用了TLS 1.3协议、密钥交换采用了SM2MLKEM768算法、服务器签名(SSL证书)采用了SM2和SM3算法,加密算法采用了SM4_GCM,HTTPS加密所需的三种算法都是商用密码算法。如下右图所示,SSL证书是贵州CA根签发的国密SSL证书。这是HTTPS加密全栈实现了商用密码算法和后量子密码算法。如上右图所示,点击WAF防护标识“F”,则会显示“由 零信网关WAF( )提供” WAF防护服务,这也能证明正是零信网关同零信浏览器的密切配合才无缝实现了部署的是传统密码SM2算法的国密SSL证书但实现了SM2算法和后量子密码算法MLKEM768的混合算法密钥交换,这是一箭双雕同时完成了商密改造和后量子密码迁移。

如果用户使用谷歌浏览器访问零信官网,则使用了RSA/ECC算法SSL证书实现HTTPS加密,如左下图所示的服务器签名算法(SSL证书算法)。使用开发者工具查看就能看到网络连接采用了TLS 1.3协议、X25519MLKEM768密钥交换和AES_128_GCM加密,如下右图所示。这充分证明了零信HTTPS加密自动化网关是同时支持IANA分配编号为4588和4590的两个后量子密码混合算法-X25519MLKEM768和SM2MLKEM768。

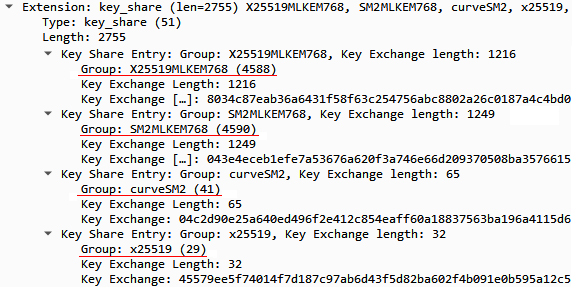

当然,用户也可以使用零信浏览器访问其他支持X25519MLKEM768算法的网站验证零信浏览器也是一样同时支持X25519MLKEM768和SM2MLKEM768两个国际标准后量子密码混合算法。零信浏览器优先采用SM2MLKEM768算法,如果网站仅支持X25519MLKEM768,则零信浏览器采用X25519MLKEM768算法实现HTTPS加密。如下图所示,通过抓包软件可以看出,零信浏览器同时支持常用的传统密码算法(X25519, SM2)和两个后量子密码混合算法(X25519MLKEM768, SM2MLKEM768)。

四、 后量子密码混合算法中国方案不仅是中国的,也是世界的

上面较为详细地讲了后量子密码迁移国际方案和现阶段的中国方案,这样分开讲就是为了方便讲解,由于SM2MLKEM768已经是IANA列出的4个可选方案之一,所以,实际上这两个解决方案都是全球用户可以选用方案,只是X25519MLKEM768方案是最早提出的方案,并且已经得到了常用浏览器的支持,也得到了OpenSSL等开源密码组件的支持,使得云服务厂商如Cloudflare、亚马逊等也就可以为用户提供支持了,这才形成了全球51%的HTTPS加密流量都已经采用了X25519MLKEM768算法实现了抗量子保护,虽然这个算法目前还是RFC草案阶段。

X25519MLKEM768算法RFC草案是2024年8月提出的,2025年3月正式成为TLS工作组的草案,预期RFC标准状态是拟议标准(Proposed Standard)。SM2MLKEM768算法目前还没有正式成为TLS工作组的草案,而推动这个标准进程的唯一力量是SM2MLKEM768算法也能像X25519MLKEM768算法一样大量部署使用,这个力量就一定首先来自我国国产浏览器、网络安全企业、密码企业和互联网巨头们的广泛部署和使用。零信技术本次发布的两个核心产品升级就一个证明:SM2MLKEM768算法是可行的,浏览器是可以支持的,SSL网关也是可以支持的。笔者在此再次感谢铜锁SSL开源社区为此做出的开源贡献。

正如我们向IANA申请SM2MLKEM768算法的TLS支持组编号时所讲的,全球互联网TLS生态需要多种算法提供更好的韧性和更多的选项,因为谁也无法保证传统的密码算法和后量子密码算法在未来的量子计算机面前是安全的,多一个选择就多了一份安全保障,这个观点也已经得到了零信技术香港合作伙伴的支持,虽然SM2算法在香港不是强制项。

为了全球互联网在未来更加安全,呼吁全球业界,特别是我国网安业界和密码业界,一起行动起来,在支持后量子密码混合算法X25519MLKEM768的同时也积极支持SM2MLKEM768算法,为全球互联网流量安全提供更好的韧性和安全性,因为全球只有一个互联网,一起共筑全球互联网安全命运共同体。