证书透明就是对SSL证书签发的零信任2022年9月30日

签发SSL证书必须先验证用户的域名控制权,但是,如果CA系统恶意或错误签发了没有验证的绑定某个域名的SSL证书怎么办?由谷歌牵头设计的证书透明机制就是为了解决这个问题的。

证书透明(CT)是一个用于记录和监视 TLS/SSL证书颁发的系统。CT极大地增强了每个人监控和研究证书颁发的能力,这些功能为CA生态系统和Web安全性带来了许多改进。因此,CT 正迅速成为关键基础设施。证书透明是用于监控和审计SSL证书的 Internet 安全标准。该标准创建了一个公共日志系统,旨在最终记录由公共信任的证书颁发机构颁发的所有证书,从而有效识别错误或恶意颁发的证书。最新的证书透明机制 2.0 版在实验阶段的RFC 9162 中进行了描述,它淘汰了 RFC 6962 中描述的早期版本 1.0,但目前各家CA机构、浏览器何证书透明日志系统都仍然在使用1.0版本。

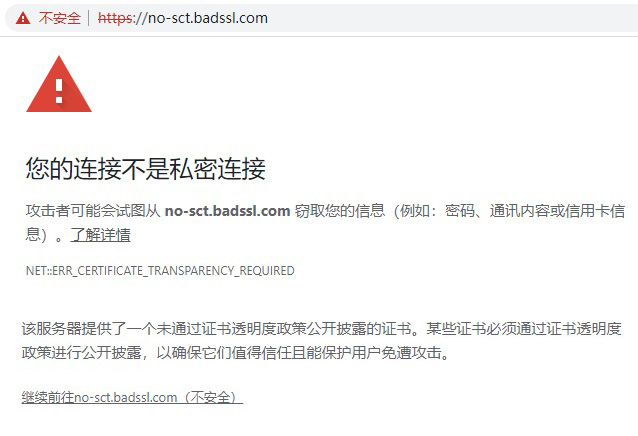

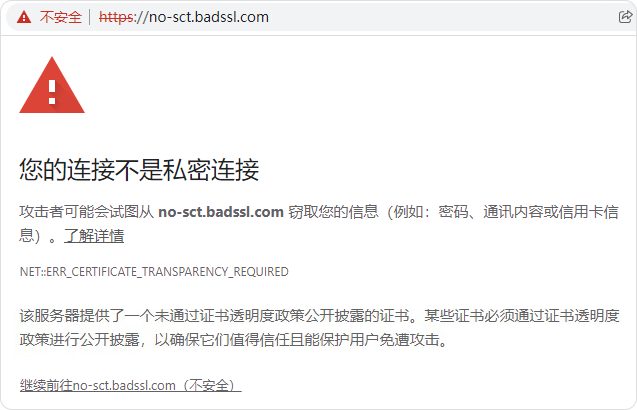

如果一张SSL证书没有在谷歌浏览器要求的证书透明日志系统备案,则谷歌浏览器会有安全警告,如下图所示,会提示“ERR_CERTIFICATE_TRANSPARENCY_REQUIRED”(错误_要求证书透明)。这就是对国际SSL证书签发行为的零信任,不信任每一张没有证书透明的SSL证书,浏览器明确告诉网站访问者这是一张不能信任的SSL证书。

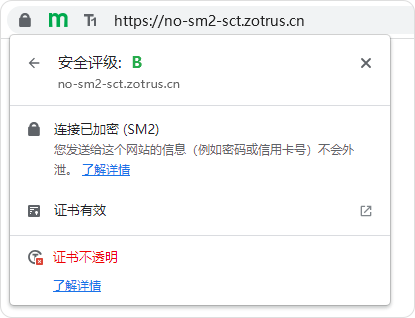

同理,为了保障国密SSL证书的自身安全可信,国密SSL证书也需要证书透明,但是由于目前的国际证书透明日志系统不支持国密算法,所以,我国必须有支持国密算法的国密证书透明系统。零信技术投入研发力量,历时一年多,于今日全球率先推出了国密证书透明日志系统,此系统参照 RFC 6962 国际标准但采用了国密SM2算法实现CT数据的数字签名。零信国密证书透明日志系统已预置到零信浏览器信任,原计划是如果一张国密SSL证书没有在零信浏览器信任的证书透明日志系统备案,则零信浏览器会像谷歌浏览器一样显示一样的安全警告,如下图所示,会提示“ERR_SM2_CERTIFICATE_TRANSPARENCY_REQUIRED”(错误_要求国密证书透明)。这就是对国密SSL证书签发行为的零信任,不信任每一张没有证书透明的国密SSL证书,零信浏览器明确告诉网站访问者这是一张不能信任的国密SSL证书。

但是,考虑到各家签发国密SSL证书的CA机构需要时间升级证书签发系统,以支持签发的国密SSL证书中含有SCT数据,零信浏览器决定从2023年7月1日起执行上面的强制要求每张国密SSL证书都必须有SCT数据的计划,在此之前只是在国密合规标识提示中显示“国密证书不透明”,以提醒用户注意,并选择部署支持证书透明的国密SSL证书,以保障自己网站安全的合法权益。

国际证书透明系统已经累计成功保障了74亿张全球信任的SSL证书的安全可信,这是从2013年到现在10年的总数据。今天,零信技术上线的国密证书透明日志系统和零信浏览器对国密SSL证书透明的支持,也必将能成功保障我国国密SSL证书的安全可信,欢迎国密SSL证书各相关方积极加入国密证书透明的生态系统中,只有每一张国密SSL证书都证书透明了,才能真正保障我国国密https加密的安全可信,真正安全实现国密https加密来保障我国互联网安全。